DoS(Denial of Service,拒絕服務)是一種利用大量的虛擬信息流耗盡目標主機的資源,目標主機被迫全力處理虛假信息流,從而使合法用戶無法得到服務響應的網絡攻擊行為。在正常情況下,路由器的速度將會因為這種攻擊導致運行速度降低。

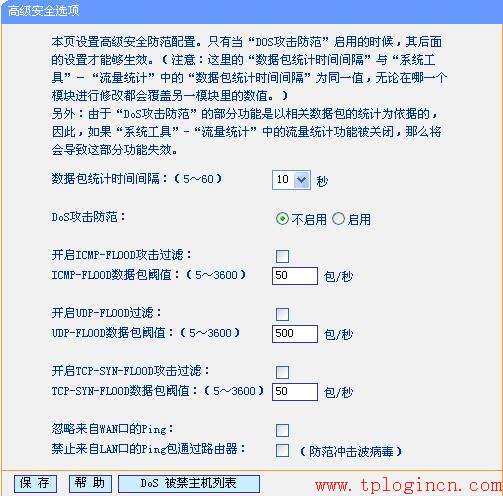

在無線路由器中,可以對ICMP-FLOOD、UDP-FLOOD、TCP-SYN-FLOOD等幾種常見的DoS攻擊進行檢測和防范。在路由器管理界面“安全設置”—“高級安全選項”中既可使用默認參數,也可自行設置參數來檢測這些DOS攻擊行。其配置界面如下:

ICMP Flood(ICMP 泛濫):當 ICMP ping 產生的大量回應請求超出了系統的最大限度,以至于系統耗費所有資源來進行響應直至再也無法處理有效的網絡信息流時,就發生了 ICMP 泛濫。

UDP Flood(UDP 泛濫):與 ICMP 泛濫相似,當以減慢系統速度為目的向該點發送 UDP 封包,以至于系統再也無法處理有效的連接時,就發生了 UDP 泛濫。

SYN Attack(SYN 攻擊):當網絡中充滿了會發出無法完成的連接請求的 SYN 封包,以至于網絡無法再處理合法的連接請求,從而導致拒絕服務 (DoS) 時,就發生了 SYN 泛濫攻擊。

無線路由器對DoS類攻擊的判斷依據為:設置一個閾值(單位為每秒數據包個數PPS=Packet Per Second),如果在規定的時間間隔內(1秒),某種數據包超過了設置的閾值,即認定為發生了一次洪泛攻擊,那么在接下來2秒的時間內,忽略掉來自相同攻擊源的這一類型數據包,同時將該主機放入“DoS被禁主機列表”中。這里值越小越“敏感”,但一般也不能太小。太小會影響某些網絡功能的正常應用。我們可以根據自己的環境在實際應用中動態調整,正常情況下,使用出廠默認值即可。